Le minacce che possono incombere a livello informatico sono molteplici. Qui cercheremo di riassumerle cercando di indicare alcuni termini largamente noti e largamente diffusi anche ai mass-media.

Però, se dobbiamo in qualche modo classificare le minacce, possiamo dire che, le minacce [I1] [I2]

[I3]

[F1] [S1] [S2] [S3] [E1] a un sistema informatico sono sostanzialmente rappresentabili in una serie di categorie. Su alcune di esse andremo a disquisire con maggior profondità.

Parleremo di intrusioni illecite in sistemi e sulle reti, con tutto il fenomeno che genericamente viene chiamato di Hackeraggio. L'Hackeraggio trova la sua realizzazione tramite i cosidetti malware, termine con cui si definisce un qualsiasi software creato con il solo scopo di causare danni più o meno gravi al computer su cui viene eseguito.

Il termine deriva dalla contrazione delle parole inglesi “malicious” e “software” e ha dunque il significato letterale di "programma malvagio"; in italiano è detto anche codice maligno.

Nelle prossime pagine di questo documento ipermediale andremo a focalizzare l'attenzione sulle principali tipologie di malware concentrandoci sui virus e sui virus di rete ossia sui worm, ma anche su quel fastidiosissimo fenomeno che si chiama spamming, che concerne la diffusione indebita della posta. Inoltre, ci soffermeremo a parlare di spyware, ovvero di quei software che cercano di guardare dentro il nostro computer senza che noi ce ne accorgiamo, e cercheremo di spiegare cos'è il fenomeno (anche sociale) del phishing, per poi parlare, infine, anche dei cavalli di troia, ossia della tecnologia che in qualche modo è alla base di tutte queste minacce.

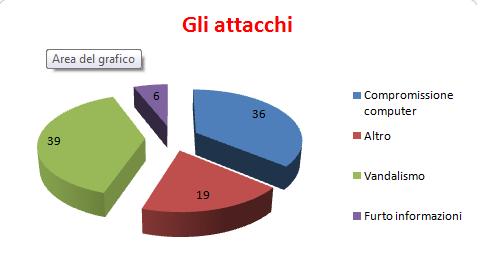

Prima di addentrarci nella conoscenza specifica delle varie tipologie di malware, è interessante vedere come sono distribuiti i vari attacchi apportati ai sistemi informatici. Nell'immagine che segue potete vedere una ripartizione delle tipologie di attacchi che vengono portati ai sistemi di elaborazione e ai sistemi di rete.

Si può vedere come sostanzialmente gli attacchi hanno delle finalità abbastanza diverse. Il 35% è mirato a compromettere i sistemi, quindi a non farli più funzionare bene, un numero non indifferente ha come obbiettivo il vandalismo informatico, che si articola in diverse forme, tra cui anche quello di impedire l'accesso per esempio ad un sito web di e-commerce. Infine, troviamo il furto delle informazioni, essendo al giorno d'oggi le informazioni, nella maggior parte, all'interno dei nostri hard disk, dei nostri sistemi, codificati in forma digitale. Se una volta si rubavano i dossiers oggi si rubano i files.