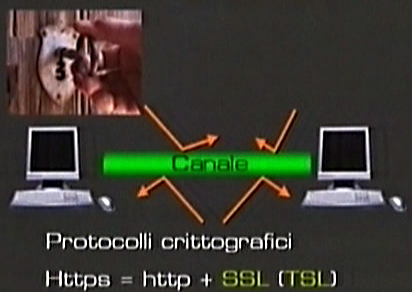

I protocolli di sicurezza sono quegli strumenti che in qualche modo permettono al nostro Internet e ai nostri siti Web, di garantire degli accessi sicuri. Il concetto di fondo è: io devo avere un canale sicuro che sia impermeabile alla lettura da parte di soggetti esterni.

I protocolli crittografici che permettono nel mondo Web di realizzare questo canale sicuro, sono una variante del protocollo HTTP, che è il protocollo per accedere ai siti web, e che viene chiamato HTTPS. In particolare, quando vi collegate ad alcuni siti web e compare un simbolo in basso a destra che denota la sicurezza, quello è un sito che si dice sicurizzato con l'HTTPS. L'HTTPS è, come dicevamo, un matrimonio fra il protocollo HTTP e un altro protocollo che si chiama SSL e che è stato specificatamente introdotto per rendere sicuro l'HTTP. Questo protocollo si chiama SecureSocketsLayer,e come dicevamo, introduce una serie di aggiunge all'HTTP per renderlo sicuro. Facciamo qualche esempio per capire come funziona il protocollo HTTPS.

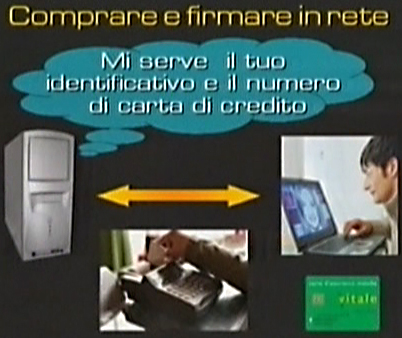

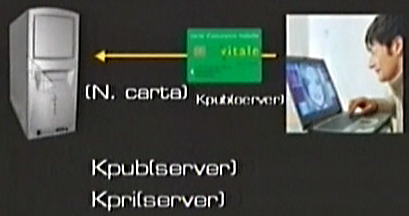

Per esempio, come si può comprare e firmare in rete? Bene, adoperando questo protocollo, è possibile realizzare queste due operazioni. Supponiamo di voler comprare in rete. Se noi vogliamo comprare in rete, dobbiamo ovviamente dare il numero della nostra carta di credito. In questa operazione i soggetti coinvolti sono il nostro personal computer e il server della società che opera l'e-commerce.

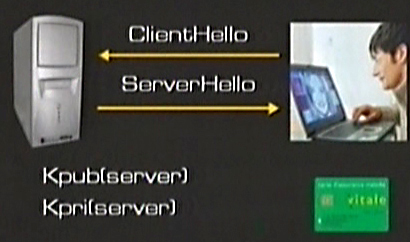

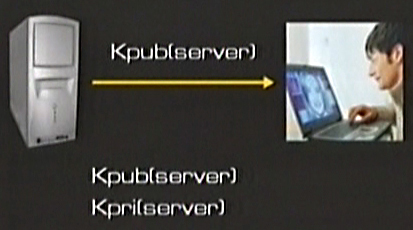

I due computer quando si collegano si mandano un primo messaggio per dire "ehi guarda che ci sono, io voglio comunicare con te mediante un protocollo di sicurezza." Questo protocollo di sicurezza, si basa sul fatto che il server abbia una chiave pubblica e una chiave privata. A questo punto, il server invia la sua chiave publica al calcolatore che si vuole connettere in modo sicuro.

A questo punto cosa fa il nostro calcolatore dopo che ha ricevuto la chiave pubblica? Il browser sicurizzato mediante l'HTTPS, quando riceve la chiave pubblica la prende e trasmette l'informazione fondamentale, che è il numero della carta di credito. Però non la trasmette lungo la rete in modo palese, la trasmette cifrata. Cioè, mette l'informazione nel cofanetto, lo chiude con la chiave pubblica, e questo cofanetto una volta che è stato chiuso con la chiave pubblica, non può essere aperto se non con la chiave privata. Ma, poichè la chiave privata ce l'ha soltanto il server, a questo punto tutti gli altri, anche se in possesso della chiave pubblica del server, non possono aprire il cofanetto.

In questo modo il cofanetto transita sicurizzato sulla rete, arriva al server e a questo punto il server, mediante la chiave privata che ha, apre il cofanetto e può finalmente leggere l'informazione relativa al numero della carta di credito o alla password o a qualunque altro segreto che voi avete in giro.

Quindi, il meccanismo si basa sulla distribuzione di una chiave pubblica, il cui uso peraltro è soltanto nel chiudere un cofanetto ma non nell'aprire, essendo l'operazione di apertura legata a chi possiede la chiave privata, chiave che deve rimanere all'interno del calcolatore adibito al servizio di e-commerce.

Questo è solo uno fra i molteplici esempi di applicazione degli elementi crittografici.