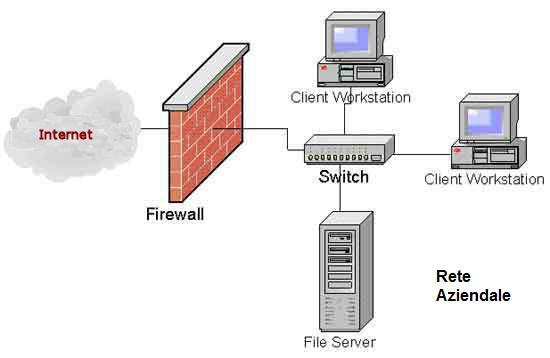

Un Firewall [I1] [I2] [I3] [I4] [I5] [F1] [S1] [S2] [S3] [S4] [S5] [E1] [E2] è fondamentalmente una struttura, un apparato, un software, che viene in generale posto tra Internet (o tra Intranet) e la rete aziendale al fine di filtrare tutti i pacchetti, lasciando passare solo quelli che, secondo una determinata politica di sicurezza, risultano essere adeguati a transitare tra la rete esterna, che si suppone essere meno sicura e la rete interna che si ritiene essere più sicura o che deve essere più sicura.

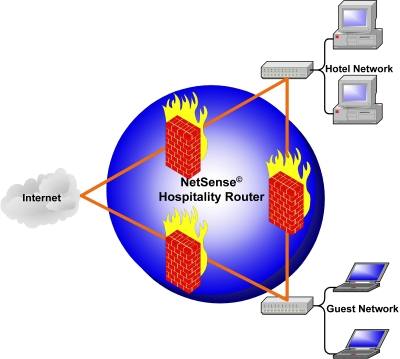

In sostanza, il Firewall, come vedete nell'immagine, è di fatto un muro tagliafuoco che permette di collegare porzioni di rete a diversi livelli di sicurezza. Quindi, può essere anche utilizzato all'interno di una rete locale per sicurizzare, come si usa dire, parti di reti locali su cui si ritiene ci debba essere un livello di sicurezza maggiore.

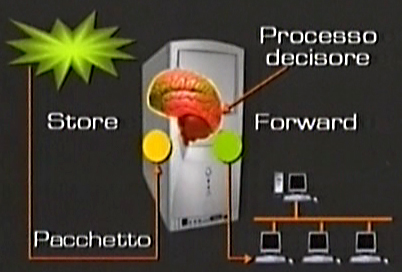

Difatto, come opera un firewall? Un Firewall, come dicevamo prima, è un calcolatore con il suo software. Questo calcolatore è connesso da una parte ad una rete considerata poco sicura e dall'altra parte invece è connesso alla rete che deve essere sicurizzata.

Tutti i pacchetti passano attraverso questo software che ha dei processi di decisione. Processi di decisione che seguono delle regole decise in precedenza, come ad esempio "scartare tutti i pacchetti che provengono da determinato indirizzo IP" (ricordatevi che in un pacchetto IP c'è sempre scritto l'indirizzo di provenienza). Oppure posso dire "io voglio soltanto permettere alcuni servizi, come ad esempio quello di posta elettronica ma non quello di server web". Quindi, il firewall è sostanzialmente un elemento intelligente, che determina una separatezza tra un'area ed un'altra area della nostra rete.

Il firewall ha alcuni limiti:

- non protegge da minacce interne, sabotaggio

- non protegge da trasferimento file infetti o email con allegati infetti