La crittografia [I1] [I2] [I3] [I4] [I5] [F1] [F2] [F3] [F4] [S1] [S2] [S3] [S4] [S5] [E1] [E2] è quella disciplina che insegna tanto come "codificare" o "cifrare" un messaggio in modo che appaia incomprensibile a chiunque tranne che al destinatario, quanto come "decodificare" o "decifrare un messaggio di cui non si conosca la chiave segreta. Oggi le tecniche crittografiche servono a rendere sicure le comunicazioni tra due utenti (computer), in modo tale che un soggetto terzo non possa eventualmente, intercettando quello che avviene sul canale, carpire le informazioni che possono essere estremamente riservate.

Il problema della riservatezza dell'informazione, o meglio della trasmissione di informazioni riservate, è certamente vecchia come l'uomo tanto è vero che una delle tecniche più famose di crittografia, la troviamo nel Cifrario di Cesare, e fu per l'appunto utilizzata da Giulio Cesare quando, durante le sue campagne, doveva trasmettere ai suoi generali delle informazioni che ovviamente voleva che fossero e che avessero carattere riservato.

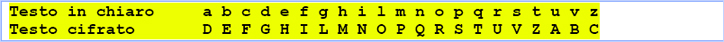

Il cifrario sviluppato da Giulio Cesare è un cifrario a sostituzione monoalfabetica in cui ogni lettera del testo in chiaro è sostituita nel testo cifrato dalla lettera che si trova un certo numero di posizioni dopo nell'alfabeto. In particolare, Cesare utilizzava uno spostamento di 3 posizioni (la chiave era dunque "3"), secondo il seguente schema:

Per cifrare un messaggio, basta prendere ogni lettera del testo in chiaro e sostituirla con la corrispondente lettera della riga "testo cifrato"; per decifrare basta fare viceversa. Ecco un semplice esempio:

Come mostra la seguente immagine, la crittografia ha due grandi obiettivi:

Il primo obbiettivo è la segretezza dell'informazione. Ovvero, quando io trasferisco l'informazione, come voleva Cesare, questa informazione deve essere segreta ai più. Il secondo aspetto delle tecniche crittografiche, che oggi è molto utilizzato, è l'autenticazione, cioè avere la certezza che quando io mi collego ad un computer, quel computer sia proprio quello che io voglio o che ipotizzo debba essere il mio interlocutore.

Per realizzare queste due funzioni fondamentali esistono delle tecniche di crittografia che sono sostanzialmente classificabili in due grandi categorie. Quelle che vengono chiamate la crittografia simmetrica, o a chiave segreta, e la crittografia asimmetrica, o a chiave pubblica.

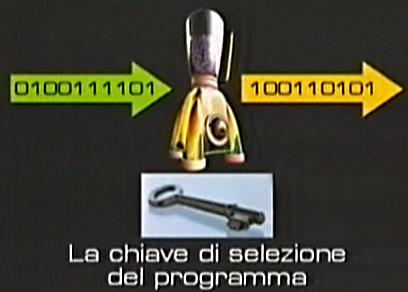

La prima ha bisogno sostanzialmente di un'unica chiave, la seconda richiede, come vedete nell'immagine, due chiavi. Ma cosa sono queste chiavi e come, in qualche modo, operano?

Allora, la crittografia in una metafora un pò semplicistica ma efficace, può essere paragonata sostanzialmente ad un frullino il quale prende la sequenza di bit, la rigira secondo un certo modo, in modo tale che questa sequenza ne diventi un'altra e non sia ovviamente più correlabile facilmente alla sequenza iniziale. La correlazione tra la sequenza iniziale e la sequenza finale ovviamente deve esistere, perchè altrimenti perderemo completamente l'informazione. La correlazione tra la sequenza di bit iniziale e quella crittografata è determinata sostanzialmente da una chiave. Questa chiave è sostanzialmente ciò che apre in qualche modo la serratura e ci permette di passare da una sequenza incomprensibile, quella crittografata, alla sequenza iniziale. Per cui la crittografia è sostanzialmente un processo in cui, si prende una sequenza di bit iniziale che viene stravolta attraverso un opportuno algoritmo, il quale si avvale di una specifica chiave, che può e deve cambiare di volta in volta, e che deve essere in un certo modo segreta ai più, o meglio conosciuta solo da colui che invia e colui che riceve l'informazione. Una volta che l'informazione è stata cifrata utilizzando un'opportuna chiave, ne nasce una nuova sequenza che è non correlabile in modo evidente a quella di partenza. Dopodichè la sequenza cifrata viene rimessa nel frullino, che al contrario dei nostri frullini rigenera la materia iniziale.

Se la chiave che permette di rigenerare la sequenza iniziale è la stessa utilizzata per cifrare il messaggio, allora è detta chiave simmetrica. Se, invece, la chiave utilizzata per decifrare il messaggio è differente da quella utilizzata per cifrare la sequenza iniziale, allora è detta chiave asimmetrica.

Un aspetto critico e di fondamentale importanza per il buon funzionamento di entrambi i metodi riguarda la scelta della lunghezza della chiave di cifratura/decifratura.