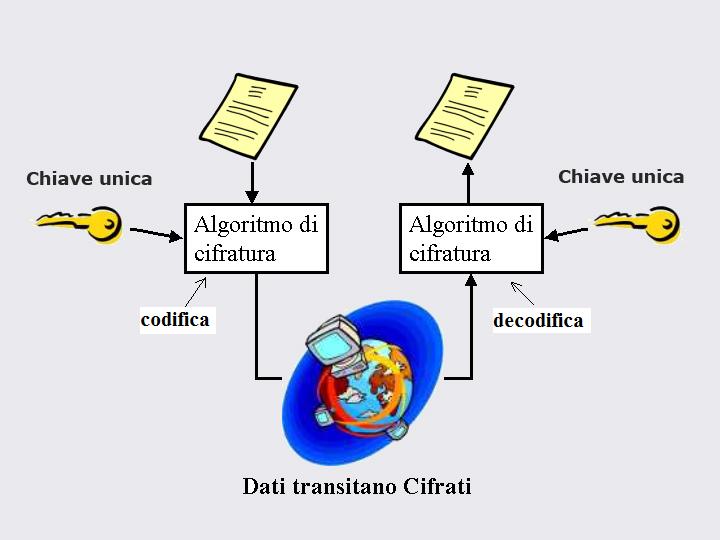

Gli algoritmi a chiave segreta prevedono l’utilizzo della stessa chiave sia per la codifica che per la decodifica del codice.

La chiave si chiama simmetrica perchè in un certo senso, come potete vedere c'è un asse di simmetria, e questo asse di simmetria fa si che io adoperi questa chiave sia per passare dal testo originale al testo crittografato, sia dal testo crittografato al testo originale. Ovviamente il problema è che questa chiave deve essere segreta. Esattamente deve essere nota, se facciamo riferimento al tempo di Giulio Cesare, a Cesare e ai suoi generali e a nessun altro, altrimenti, ovviamente, chi entra in possesso di questa chiave può decriptare il messaggio e quindi compromettere la sicurezza e la segretezza dello stesso.

Il problema cruciale per algoritmi a chiave simmetrica è proprio quello della distribuzione delle chiavi in modo sicuro e su larga scala. L’intera sicurezza dell’algoritmo si basa sulla segretezza della chiave che deve essere conosciuta solo dai due interlocutori. Per questo motivo solitamente si preferisce una modalità di consegna fisica della chiave piuttosto che un invio su qualche canale di comunicazione ma a volte lo scambio può richiedere del tempo. Questo porta a pensare, a ragione, che la chiave privata resterà invariata per lungo tempo, facilitando l’opera di chi volesse tentare la rottura del codice.

Esistono diversi algoritmi che realizzano questo tipo di crittografia simmetrica [I1] [I2] [F1]

[F2] [S1] [S2] [E1] [E2], qui di seguito indichiamo alcuni nomi:

- DES

- TRIPLO DES

- IDEA

- RC2, RC4, RC5

- AES

- CAMELLIA

Questi sono nomi che vengono sovente utilizzati e che vengono indicati, per esempio, quando si fa del commercio elettronico, o quando si vuole cifrare un file mediante le prestazioni che ci offre, ad esempio, un sistema di gestione dei files con segretezza.