I virus informatici fondamentalmente sono programmi nascosti, per meglio dire un virus [I1] [I2] [I3][I4] [F1] [F2] [F3]

[F4]

[F5] [S1] [S2] [S3] [E1]

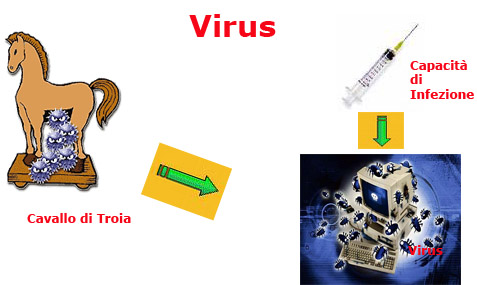

[E2] informatico è una parte di codice presente in un programma oppure in un file e che tramite essi riesce a diffondere da un computer all'altro. Quindi differente da un cavallo di troia questo, come è indicato nell'immagine seguente, si duplica autonomamente, ovvero si inserisce in altri programmi autonomamente, e, ad un certo punto sulla base di alcune condizioni, viene automaticamente eseguito, senza che noi ce lo aspettiamo, creando danni più o meno gravi.

In sostanza, il concetto di virus è rappresentato dal seguente schema:

Possiamo vedere come il concetto del cavallo di troia, ossia del programma nascosto, è coniugato con la capacità di infezione in altri programmi; questa capacità di infezione, fa si che ci sia un fenomeno di propagazione che può essere anche estremamente veloce, ed estremamente virulenta.

I virus possono essere o non essere direttamente dannosi per il sistema operativo che li ospita, ma anche nel caso migliore comportano un certo spreco di risorse in termini di RAM, CPU e spazio sul disco fisso.

Come regola generale si assume che un virus possa danneggiare direttamente solo il software della macchina che lo ospita, anche se esso può indirettamente provocare danni anche all' hardware, ad esempio causando il surriscaldamento della CPU mediante overclocking, oppure fermando la ventola di raffreddamento.

Nell'uso comune il termine virus viene frequentemente usato come sinonimo di malware, indicando quindi di volta in volta anche categorie di "infestanti" diverse, come ad esempio worm, trojan horse o dialer.

Un virus è composto da un insieme di istruzioni, come qualsiasi altro programma per computer. È

solitamente composto da un numero molto ridotto di istruzioni, da pochi byte ad alcuni kilobyte.

Caratteristica principale di un virus è quella di riprodursi e quindi diffondersi nel computer ogni volta che viene aperto il file infetto.

Un virus di per sé non è un programma eseguibile, così come un virus biologico non è di per sé una forma di vita; un virus, per essere attivato, ha bisogno dell'azione umana.

Si possono distinguere due fasi di un virus:

-

quando è solo presente su un supporto di massa (disco fisso, floppy, CD, ...) il virus è inerte, e non è in grado di fare nulla fino a quando non viene eseguito il programma che lo ospita;

-

quando è stato caricato in memoria RAM il virus diventa attivo ed inizia ad agire.

Generalmente un virus esegue copie di sé stesso spargendo l'epidemia, ma può avere anche altri compiti molto più dannosi (cancellare o rovinare dei file, formattare l'hard disk, aprire delle back door, far apparire messaggi, disegni o modificare l'aspetto del video, ...).

Dei virus particolari sono i macrovirus [I1]; generalmente è contenuto in un documento di Microsoft Word, Microsoft Excel o Microsoft PowerPoint e consiste in una macro.

Per esempio se un documento Word contiene una Macro contenente un virus, quando viene eseguita all’apertura del documento, verrà eseguito anche il virus in essa contenuto.

Il virus potrà:

• effettuare operazioni distruttive (es. sovrascrivere uno o più file cancellandoli)

• riprodursi (modificare i file di stile, autocopiarsi su altri documenti)

• modificare i menu di Word cambiando nome e significato delle operazioni

Una possibile contromisura per i macrovirus è quella di configurare una protezione per le macro elevata (eseguire solo macro con firma digitale sicura) o media (richiede conferma).

Con l'introduzione delle reti, i virus hanno assunto una diversa fisionomia, non tanto nei concetti di fondo e negli obiettivi, ma soprattutto nel meccanismo di propagazione tra i sistemi. Una volta il virus si propagava passando da un supporto magnetico ad un altro supporto magnetico, passando fisicamente di mano in mano, oggi invece i computer sono collegati in rete, e quindi i virus diventano dei worm ossia, come indica la traduzione italiana, dei vermi.

I worm utilizzano proprio la rete, le interconnessioni, come strumento di diffusione. E di qui ne deriva il termine stesso: un verme è un qualche cosa che si muove sottoterra, si muove subdolamente, in questo caso nella rete.

I worm [I1] sono fenomeni che hanno coinvolto molte volte parecchi computer e hanno realizzato delle verie e proprie criticità, determinando fenomeni anche distruttivi in tempi brevissimi.

Un worm, a differenza di un virus "classico", non necessita di legarsi ad altri eseguibili per diffondersi.

Tipicamente un worm modifica il software di avvio del computer che infetta, in modo da venire eseguito ogni volta che si avvia la macchina e rimanere attivo finché non si spegne il computer o non si arresta il processo corrispondente. Il worm tenta di replicarsi sfruttando Internet in diverse maniere:

• la posta elettronica: il worm ricerca indirizzi e-mail memorizzati nel computer ospite ed invia una copia di sé stesso come file allegato (attachment) a tutti o parte degli indirizzi che è riuscito a raccogliere.

• il file sharing: il worm si copia tra i file condivisi dall'utente vittima, spacciandosi per programmi ambiti o per crack di programmi molto costosi o ricercati, in modo da indurre altri utenti a scaricarlo ed eseguirlo.

Vogliamo mostrarvi ora un esempio, sotto forma di animazione, in cui viene illustrato come in pochissimo tempo, un worm, il famoso Red code, abbia difatto invaso migliaia di computer, andando a compromettere computer di tutto il mondo.

È sicuramente significativo vedere come in pochi secondi di simulazione, si sia coperto il mondo determinando di fatto la compromissione di tutto il sistema di collegamenti, estremamente complicato, estremamente complesso, ma molto fragile di fronte a fenomeni di pirateria di questo genere.