Un algoritmo si basa su crittografia asimmetrica [I1] [I2]

[F1] [F2] [S1] [E1] [E2] [E3] [E4] se adopera una chiave per cifrare che è differente dalla chiave utilizzata per decifrare. Si chiama assimetrico perchè non esiste quella simmetria presente negli algoritmi che si basano sulla chiave privata. E' asimmetrico nel senso che io ho una chiave che mi permette di passare dal testo in chiaro al testo crittografato, e un'altra chiave differente da quella precedente, che mi permette di fare l'operazione inversa, ovvero di passare da testo crittografato a testo in chiaro.

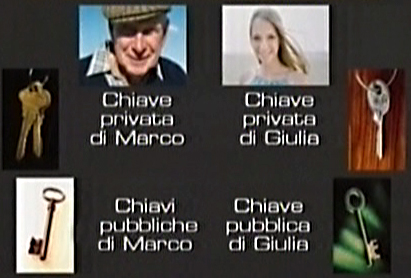

Come detto, questa tecnica necessita di una coppia di chiavi per funzionare , e quindi ogni soggetto che utilizza questa tecnologia, deve possedere due chiavi: una chiave privata, che il soggetto deve tenersi ben stretta, e poi un'altra chiave, detta chiave pubblica. La chiave pubblica è una chiave che può essere distribuita a tutti.

Quindi, ogni soggetto possiede una chiave che tiene molto riservata, e un'altra chiave, invece, di cui distribuisce una copia a tutti quelli con cui vuole in qualche modo comunicare.

Perchè ho bisogno di due chiavi ma soprattutto, perchè la chiave pubblica la do a tutti? Infatti, questa azione, in un primo momento, potrebbe sembrare che comprometta la sicurezza del soggetto. In effetti non è così, perchè il soggetto possiede una chiave privata, la quale gli permette di fare le operazioni che vedete elencate qui di seguito:

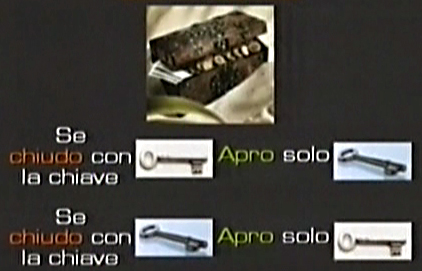

Cerchiamo di capire velocemente il funzionamento della coppia di chiavi. Innanzitutto, ricordiamoci che nella serratura asimmetrica, per adoperare questa metafora, se chiudo con una chiave, apro il mio "cofanetto dei segreti" solo con l'altra chiave e viceversa. Quindi, se adopero la chiave publica per chiudere, apro il cofanetto solo utilizzando la chiave privata. Allora questa strana serratura che non trova, per la verità, riscontro nelle serrature tradizionali, mi permette di realizzare le funzioni di autenticazione e le funzioni di segretezza che avevamo in qualche modo indicato come elementi essenziali.

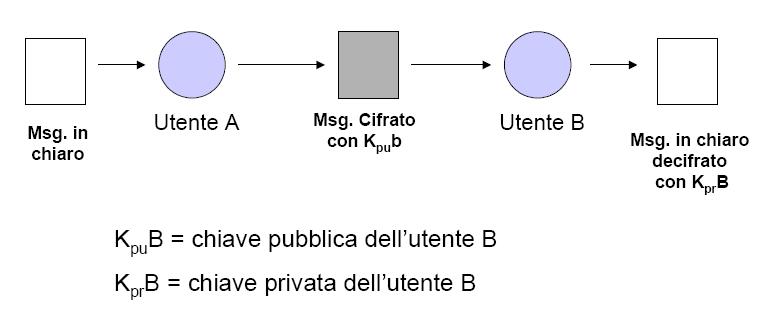

Vediamo un esempio concreto, figura seguente. Ad esempio, se due utenti Alice e Bob vogliono comunicare usando la cifratura a chiave pubblica, hanno entrambi bisogno di una coppia di chiavi pubbliche e di chiavi private. Alice deve creare la sua coppia di chiavi pubblica/privata, e Bob deve creare la sua coppia di chiavi pubblica/privata. Quando devono comunicare l’un l’altro in sicurezza, Alice e Bob usano chiavi diverse per cifrare e decifrare i dati. Ovvero Alice cifra un messaggio diretto a Bob con la chiave pubblica di Bob e questo può essere decodificato “solo” dalla corrispondente chiave privata di Bob che è unica ed strettamente associata a quella pubblica. Bob in risposta ad Alice cifrerà il messaggio con la chiave pubblica di Alice che solo Alice potrà decifrare con la sua chiave privata.

Citiamo qui di seguito alcune sigle, molto utilizzate in Internet, per indicare degli algoritmi a chiave asimmetrica/pubblica:

- RSA(Rivest - Shamir - Adleman)

- DSA(Digital Segnature Algoritm)

- Fortezza

- Diffie-Hellman

Questi algoritmi vengono adoperati in contesti quali l'e-commerce per garantire che le transazioni siano sicure, ovvero che il codice, la password, il numero di carta di credito viaggino in modo sicuro. Inoltre vengono utilizzati anche per firmare digitalmente i documenti digitali, realizzando il concetto di Firma digitale.