|

- Le criticità della rete

Quali sono i pericoli per le reti?

Per avviare una concreta azione di sicurezza e prevenzione è opportuno avere un quadro di riferimento chiaro dei rischi. Il concetto di pericolo)[E1] per le reti è strettamente legato ai requisiti di sicurezza; in sostanza, si può definire pericolosa qualsiasi azione atta a mettere in pericolo uno dei tre requisiti propri delle reti sicure: confidenzialità, disponibilità e integrità dei dati. Partendo dai requisiti propri di una rete, si possono individuare delle categorie di rischio per ciascuno di essi.

Requisito |

Categoria |

Tipologia dei pericoli |

Confidenzialità |

Minacce d'accesso |

Intercettazione delle comunicazioni, accesso non autorizzato, usurpazione d'identità |

Disponibilità |

Caduta della rete |

Attacchi intenzionali, catastrofi naturali, incidenti ambientali, guasti hardware o software |

Integrità |

L'alterazione dei dati |

Esecuzione di codice maligno, errore umano (dell'operatore o dell'utente) |

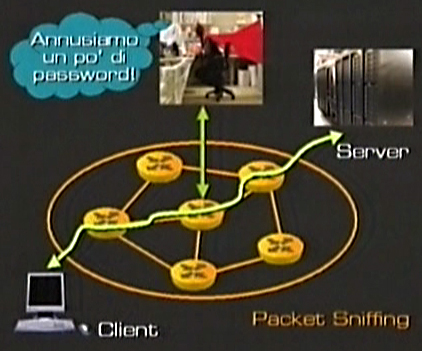

D'altronde, quando parliamo di criticità nella sicurezza di una rete, dobbiamo tenere presente che la rete molte volte è di per se insicura, come possiamo intuire guardando la seguente immagine:

In particolare, nella rete transitano delle informazioni e quindi ci può essere qualche soggetto, mediante opportuni apparati e opportuno software, che sniffa/annusa (intercetta) i pacchetti che transitano (packet sniffing). Se quei pacchetti poi contengono una password, allora il problema diventa critico e il sistema può risultare compromesso.

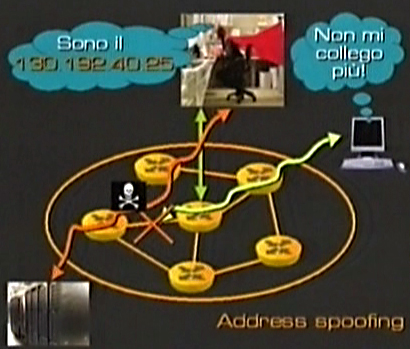

Invece, l'immagine che segue, mostra come a volte esista la possibilità da parte di male intenzionati, di far credere di essere altri soggetti/computer.

In questa tecnica, chiamata address spoofing, viene attribuito, o meglio viene rapito l'indirizzo di un computer, il quale viene in qualche modo disconnesso dalla rete e questo indirizzo viene attribuito ad un altro computer, cosicchè il server sia convinto di parlare con un determinato soggetto/computer ma di fatto, invece, parla con un altro. E questo, capite bene, può creare una serie di criticità.

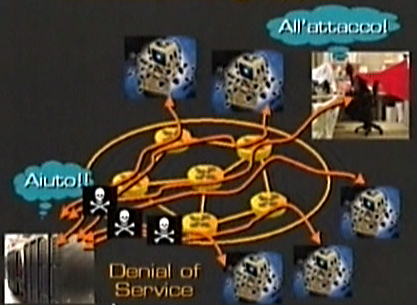

Ancora più problematico è quello che viene chiamato l'attacco di gruppo, o Denial Of Service(DoS) [I1] [I2] [I3] [F1] [F2] [F3] [S1] [S2] [S3] [S4] [E1] [E2] [E3] [E4].

In questo tipo di minaccia di rete, un hacker o malintenzionato, dopo aver compromesso un certo numero di computer e aver introdotto subdolamente degli opportuni software, scatena un attacco nei confronti, per esempio, di un sito web. Scatena un attacco che non parte solo da lui, ma in qualche modo si immedesima in una sorta di "direttore di orchestra", e impone agli altri computer in cui ha nascosto un software, introdotto ovviamente in modo subdolo, di inviare contemporaneamente messaggi a questo povero server, il quale viene sfiancato dai messaggi e quindi non riesce a più svolgere la funzione a cui dovrebbe dedicarsi (ad esempio offrire pagine web nel caso di un web server).

Questi sono solo esempi, ma sono esempi che sono stati anche citati dai mass-media, come criticità non trascurabili nell'era dell'informatica.

17/27

17/27

|